Kilka dni temu na wielu skrzynkach pojawiały się podrobione maile podszywające się pod DPD czyli kolejny masowy phishing na nasze konta pocztowe. Pomimo słabej staranności w budowie wiadomości przez atakującego, pewnie z rozpędu, część odbiorców kliknęła w link i wypełniła ankietę. Szczególnie, jeśli nie przyglądali się otrzymanej wiadomości zbyt dokładnie.

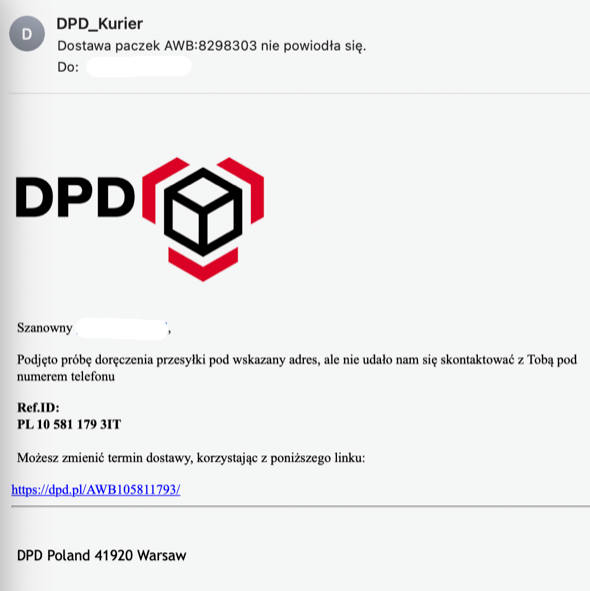

Tak wyglądała wiadomość e-mail:

Fałszywe maile rozsyłane na bezpłatne skrzynki pocztowe

Po bliższym przyjrzeniu się powyższej wiadomości, widać kilka niespójności:

- numer paczki w tytule jest inny niż w linku,

- brak numeru telefonu,

- pomimo, że pole DO było zaadresowane do kobiety i było wypełnione prawidłowo, to zwrot Szanowny tu nie pasuje.

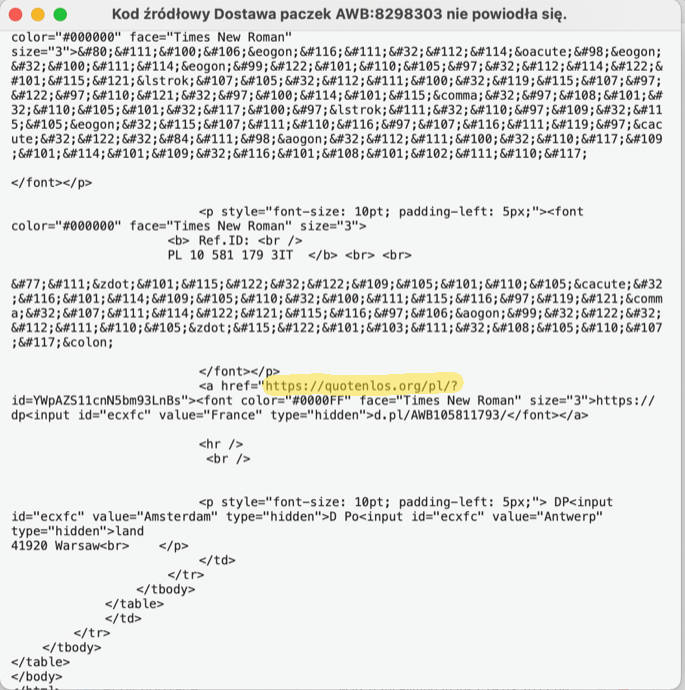

Kod źródłowy wiadomości e-mail

Kod źródłowy wiadomości, który możemy podejrzeć w każdym programie pocztowym, wygląda tak:

Kod źródłowy podrobionej wiadomości pocztowej

Atakujący dodatkowo zakodowali teksty, aby utrudnić przeglądanie kodu. Jak widać na powyższym obrazku, przekierowanie nastąpi na stronę 'quotenlos’, która jest znana z wyłudzania informacji. Wiadomość więc nie ma nic wspólnego z DPD i służy jedynie wyłudzeniu danych.

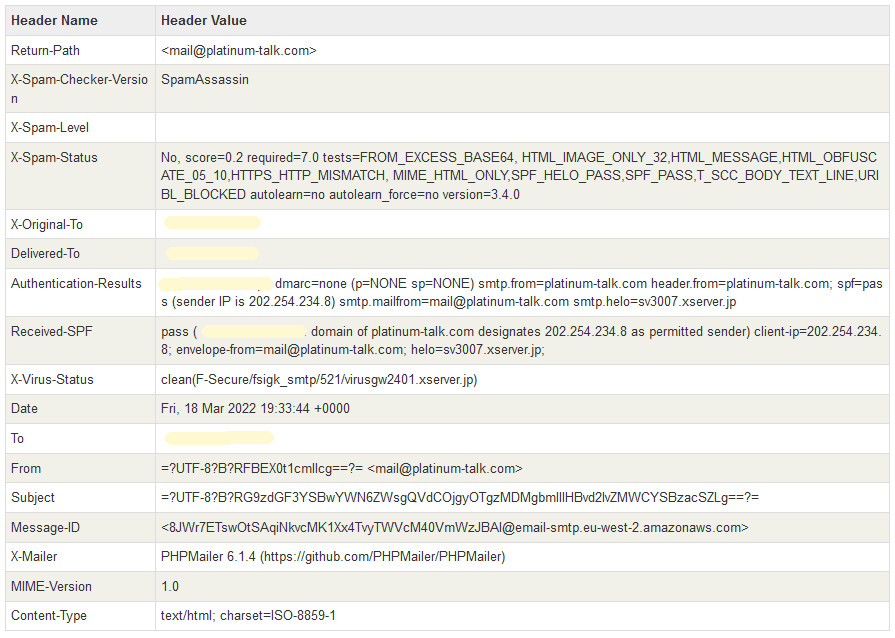

Analiza nagłówka wiadomości

Każdy z nas może wykonać analizę nagłówka wiadomości, w czym pomoże strona Analizator nagłówka e-mail. Wystarczy wkleić zawartość nagłówka skopiowaną z programu pocztowego do wyznaczonego pola na podanej stronie www, a zobaczymy jego zawartość w czytelniejszej formie.

Nagłówek podrobionej wiadomości e-mail

To czego się dowiedzieliśmy się z nagłówka:

X-Spam-Status – wiadomość nie została zakwalifikowana jako spam i przedostała się przez filtr antyspamowy, chociaż adresy nadawcy znajdują się już na czarnych listach (na razie na 3 z 48),

Received-SPF – (ang. Sender Policy Framework) serwer platinum-talk.com uznał adres nadawcy za uprawniony do wysyłania poczty elektronicznej,

X-Virus-Status – skaner antywirusowy serwisu platinum-talk.com uznał wiadomość za czystą,

X-Mailer – wiadomość została wysłana za pomocą popularnego skryptu PHPMailer.

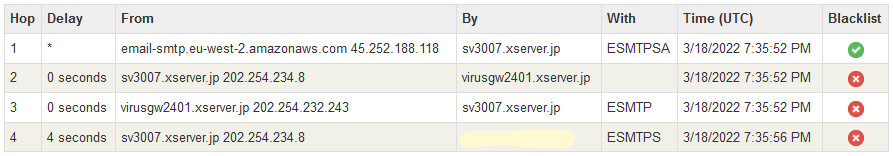

Jak wędrowała wiadomość od źródła do skrzynki pocztowej:

Droga wiadomości e-mail do naszej skrzynki pocztowej

Jak działał atakujący

Nadawca korzystał z usług chmury Amazon Web Services, gdzie wprowadził zdobyte adresy do skryptu PHPMailer i rozesłał do tysięcy odbiorców wykorzystując konto pocztowe ma stronie platinum-talk.com wykonanej na WordPressie, które jest hostowane w firmie XSERVER Inc. (xserver.jp) utrzymującej ponad 2 mln stron www. Wcześniej oczywiście przygotował odpowiednią stronę z formularzem, na który przekierowywała przesłana korespondencja. Sama wiadomość nie była zainfekowana i przedostała się przez skanery antywirusowe. Strona na WordPressie nie była wystarczająco zabezpieczona, co umożliwiło wykorzystanie skrzynki pocztowej do rozesłania maili.

Więcej o phishingu i zagrożeniach płynących z sieci znajdziesz w artykule 9 największych cyberzagrożeń w 2022 roku.

Zdjęcie główne pozyskane z pexels.com.

Musisz być zalogowany aby dodać komentarz.