Od kilkunastu lat ilość cyberzagrożeń znacząco rośnie. Na radarze cyberprzestępców znajdują się głównie firmy i instytucje obracające dużym kapitałem oraz infrastruktura krytyczna, ale zwiększa się także zainteresowanie mniejszymi firmami i zasobami zwykłego Kowalskiego.

Także pomysłowość cyberprzestępców nie zna granic, więc mamy coraz bardziej dopracowane włamania, a nawet komercyjne usługi, jak np. RaaS (ang. Ransomware as a Service). Czyli gotowe narzędzia, aby uruchomić biznes wyłudzający okupy. Linka nie podam 😉 , ale więcej informacji znajdziesz dalej w tekście.

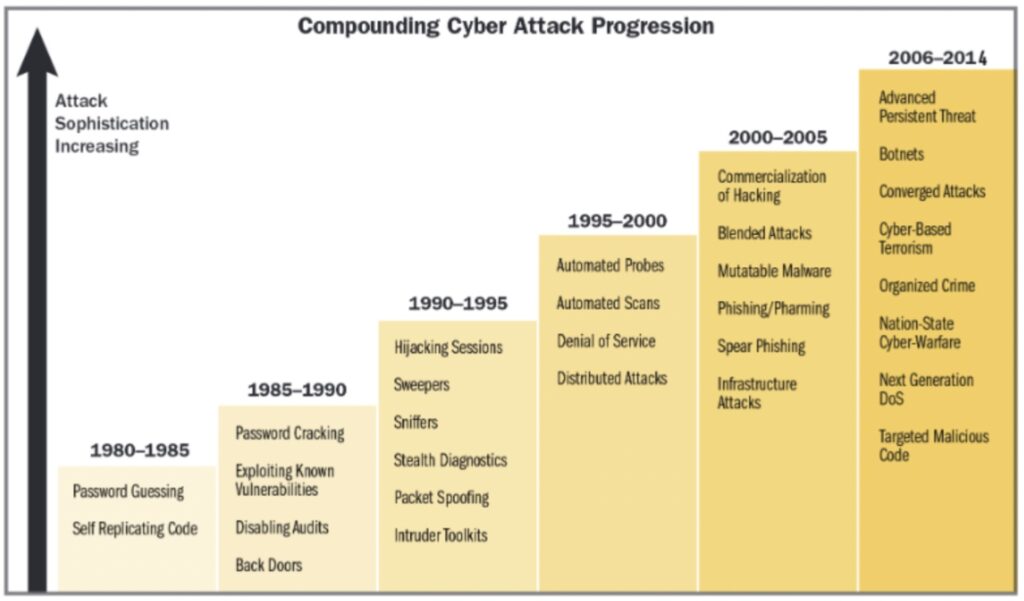

Rosnąca złożoność cyberataków na przestrzeni lat. Źródło: www.mtn.co.ke.

W zasobach sieci dość łatwo można odnaleźć strony z informacjami na temat aktualnych luk w zabezpieczaniach popularnych systemów i aplikacji. Na innych, przepis jak je wykorzystać. Poniżej opiszę najbardziej popularne zagrożenia, na które jesteśmy narażeni korzystając z sieci.

Malware

Malware to skrót od angielskich słów malicious software – dosłownie złośliwe oprogramowanie, które zostało stworzone z myślą o uniemożliwieniu dostępu do danych lub kradzieży. Wykorzystuje luki w zabezpieczeniach i uruchamia się po kliknięciu w link lub załącznik w poczcie elektronicznej. W tej grupie mamy wirusy, trojany, rootkity, robaki, oprogramowanie szpiegujące oraz wyłudzające okup.

Wirusy infekują aplikacje znajdujące się na komputerze, dzięki czemu mogą rozpocząć swoje działanie po ich uruchomieniu. Mają zdolność do powielania się i doklejania do innych plików, także systemowych, co znacznie zwiększa ich skuteczność.

Trojany to programy, które ukrywają się wewnątrz użytecznych aplikacji, nie powielają się, ale umożliwiają atakującym dostęp do zawartości komputera i wykradzenia danych.

Robaki w przeciwieństwie do wirusów nie atakują samego komputera. Zamiast tego powielają się na komputerach w sieci firmowej poprzez spreparowane załączniki w mailach. Ich celem jest serwer pocztowy, który chcą zablokować poprzez jego przeciążenie.

Ransomware (ang. ransom software) czyli oprogramowanie wyłudzające okup. Po uruchomieniu się takiego programu szyfruje on najczęściej cały dysk komputera całkowicie uniemożliwiając dostęp do danych. Jednocześnie uprzejmie prosi o wpłatę odpowiedniej sumy w zamian za hasło do odszyfrowania dysku, często grożąc, że dane zostaną opublikowane lub skasowane.

Spyware to oprogramowanie szpiegujące, które zbiera informacje na temat użytkownika komputera i jego zwyczajów, przeglądanych stron i przesyła zebrane dane do atakującego. Dane mogą zostać użyte do kolejnych ataków na komputer ofiary lub wykorzystane do szantażu.

Rootkity to programy zaprojektowane w celu zapewnienia włamywaczom uprawnień administracyjnych do komputera bez wiedzy właściciela i umożliwienie zdalnego dostępu.

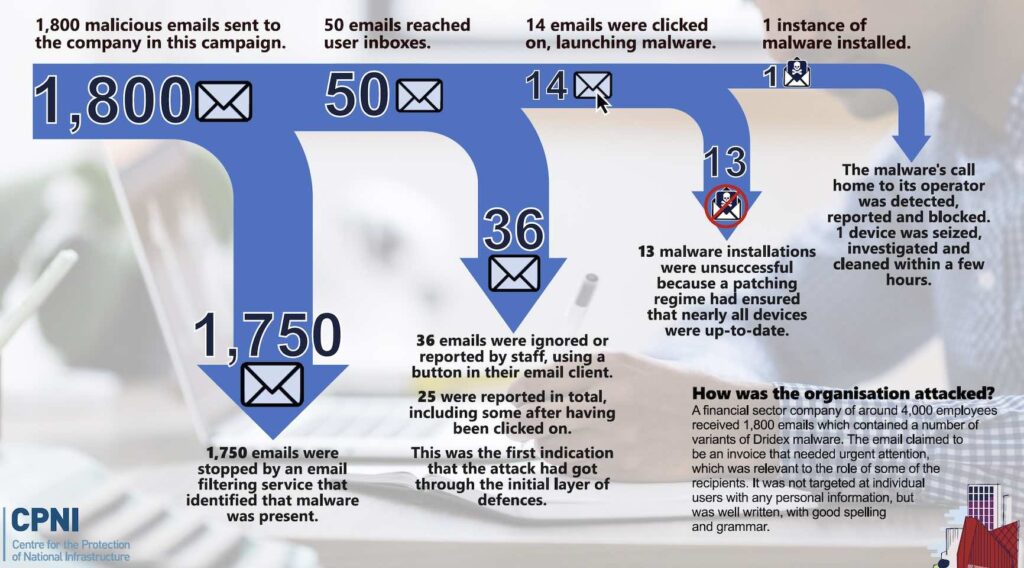

Poniżej przykład ataku malware na firmę z sektora finansowego, która zatrudnia 4000 pracowników. Firma otrzymała 1800 wiadomości e-mail zatytułowanych „pilna faktura”. Dzięki wielowarstwowej ochronie, ponad 97% maili zatrzymała usługa filtrująca wiadomości, 2% zatrzymali sami pracownicy, klikając na przycisk blokowania w aplikacji e-mail, kolejny 1% nie wyrządził żadnej krzywdy, bo oprogramowanie na komputerze było aktualizowane na bieżąco. Finalnie, tylko dosłownie jeden e-mail przedostał się na komputer pracownika.

Atak malware na komputery korporacyjne. Źródło: www.ncsc.gov.uk, licencja.

Phishing

Phishing czyli wyłudzanie informacji to ogromnie popularny sposób na wprowadzenie w błąd dużej grupy osób. Dzięki masowej wysyłce odpowiednio podrobionych maili czy wiadomości w social mediach, które przypominają oryginalne wiadomości od zaufanych instytucji, kontrahentów czy dostawców usług, atakujący wprowadza złośliwe skrypty lub pliki do komputera ofiary.

Phishing ukierunkowany (ang. spear phishing) to specjalnie przygotowany atak na osobę lub firmę na podstawie wcześniej zebranych danych o zachowaniach. Atakujący dokładnie wie, kogo atak ma dosięgnąć.

Whaling phishing (ang. whale – wieloryb) to dosłownie atak na „grube ryby” czyli osoby zarządzające w firmie, czasem zwany atakiem „na prezesa”.

Pharming to atak polegający na przekierowaniu strony internetowej na inny adres i wyświetlaniu podrobionej strony internetowej, dzięki czemu ofiara podaje dane do logowania pozwalając atakującemu na dostęp do konta. Przeprowadzany jest najczęściej przez zamianę konfiguracji DNS na komputerze ofiary, co jest z reguły łatwiejsze, ustawień na routerze sieciowym lub po włamaniu na serwer DNS.

Ataki Man-in-the-Middle (MitM)

MitM (człowiek pośrodku) może być atakiem pasywnym, który polega na podejrzeniu/podsłuchaniu danych wymienianych pomiędzy dwoma urządzeniami (ang. sniffing), np. naszym komputerem a sklepem internetowym poprzez analizę ruchu w sieci WiFi. Może także być atakiem aktywnym, gdy ruch zostaje podmieniony do podrobionego sklepu (ang. DNS spoofing).

Taki atak pozwala na podejrzenie całego ruchu w sieci ofiary, np. podejrzenie stron www, które odwiedzamy, zdjęć, które ściągamy, przejrzenie sprzętu przyłączonego do naszej sieci, czy też wiadomości pocztowych, które wysyłamy i odbieramy. Możliwe jest także podstawienie podrobionej strony i odczytanie loginu i hasła, co jest łatwiejsze, gdy strona nie posiada certyfikatu SSL.

To tylko niewielka cześć dostępnych opcji, których jest oczywiście dużo, dużo więcej.

Atak Denial-of-Service (DoS)

Atak DoS (ang. Denial-of-Service) – odmowa usługi, polega braku świadczenia usługi, np. uruchomienia strony www, z powodu wykorzystania zasobów sprzętu, np. procesora, pamięci, czy łącza internetowego, spowodowanego przez duży ruch w sieci z jednego źródła, a DDoS (ang. Distributed DoS) z wielu źródeł. Przesłanie ogromnej ilości zapytań do serwera powoduje zapchanie łącza internetowego, albo przeciążenie zasobów serwera, gdy nie będzie on nadążał z ich przetwarzaniem.

W ostatnich latach do tego typu ataków były wykorzystane kamery internetowe lub inne niewielkie urządzenia sieciowe (IoT), które najczęściej mają słabe zabezpieczenia i stosunkowo łatwo jest przejąć nad nimi kontrolę. Przy jednoczesne przesyłaniu wielu zapytań z dziesiątków tysięcy kamer prawie każdy niezabezpieczony serwer może mieć kłopoty.

Wstrzykiwanie kodu SQL

Taki atak następuje, gdy do wprowadzony zostaje złośliwy kod do serwera przy użyciu języka SQL, np. w formularzu logowania. Jeśli kod formularza został źle napisany przez programistę, wówczas wpisanie odpowiednio spreparowanego ciągu znaków, np. w polu login, pozwoli na uzyskanie dostępu do konta.

Zero-day Exploit

To atak na urządzenie, który wykorzystuje lukę zero-day do zainstalowania na nim złośliwego oprogramowania. W tym momencie, ani programiści tworzący aplikację, ani firmy produkujące oprogramowanie antywirusowe, nie mają jeszcze pojęcia o luce w zabezpieczeniach.

Łamanie haseł

To jedna z najstarszych metod ataków, stosowana już od początku istnienia internetu. Najprostsze, i ciągle skuteczne, są metody słownikowe (ang. dictionary attack), czyli odgadywanie haseł prostych (np. „hasło”) i popularnych lub odgadywanie haseł do nowych urządzeń wprowadzonych przez producentów, które są powszechnie znane.

Bardziej zaawansowaną jest tzw. brute-force attack, czyli odgadywanie haseł poprzez wprowadzanie wszystkich możliwych kombinacji. Jak długie powinno być hasło i ile czasu zajmuje odgadnięcie go tą metodą – poniżej tabela.

Dużo bardziej skomplikowane są metody polegające na odgadnięciu hasła poprzez inżynierię społeczną (np. wiadomość od pracownika banku z prośbą o dane do logowania) lub wcześniej opisane metody – wykradzenia hasła przez podsłuchanie lub włamanie do bazy danych.

Poniższa tabela przedstawia czas potrzebny do złamania hasła. W poszczególnych rzędach mamy ilość znaków hasła, w kolumny oznaczają złożoność hasła, odpowiednio: tylko małe litery, małe litery i co najmniej jedna duża, dodatkowo dodana cyfra, dodatkowo dodany znak specjalny. Widać, że hasła składające się z liter małych, dużych, cyfr i znaków specjalnych o długości co najmniej 10 znaków, potrzebują co najmniej 5 lat na złamanie.

Czas potrzebny do złamania hasła w zależności od ilości znaków i złożoności. Źródło: security.org, statista.org.

XSS – Cross-site Scripting

Atak XSS (ang. Cross Site Scripting) ma miejsce, gdy na stronie www jest umieszczany złośliwy kod, który zmieni jej treść lub sposób działania na niezgodny za zamysłem twórcy strony. Ataki XSS mogą przybierać różną formę, mogą zmieniać arkusze stylów tak, aby powodowały nieprawidłowe kliknięcia użytkownika, podmieniać dane w formularzach, a także wykradać wpisywane tam hasła.

Atak na Internet Rzeczy (IoT)

W dzisiejszych czasach w naszych sieciach domowych i firmowych zajmuje się coraz więcej urządzeń wyposażonych w moduły mikroprocesorowe podłączone do internetu. Są to inteligentne urządzenia AGD (np. lodówki, ekspresy do kawy), Smart TV, moduły inteligentnego domu (np. włączniki lampek, paski led, sterowniki rolet i bram), kamery IP, centralki alarmowe. Ze względu na prostą konstrukcję, nie posiadają one skomplikowanych zabezpieczeń, a włamanie do jednego z nich może otworzyć drogę do całej sieci, o ile nie zadbamy o to we właściwy sposób.

Podsumowanie

Często mówi się, że najbardziej skutecznym sposobem na wszystkie zagrożenia pochodzące z sieci jest odłączenie się od Internetu. Niby śmieszne, ale Internet to nasze podstawowe łącze ze światem i w dzisiejszych czasach jest nam absolutnie niezbędny. Nigdy nie zabezpieczymy się w 100%, jednak w zakresie naszych możliwości jest eliminacja wielu zagrożeń, co pozwoli nam spać spokojnie.

Ale czy darmowy program antywirusowy lub nawet komercyjny jest w stanie poradzić sobie z powyższymi zagrożeniami? Jeśli nie, to jakie zabezpieczenia stosować? Czy wystarczą proste metody, czy raczej musimy myśleć o profesjonalnym sprzęcie? Jak zbudować wielowarstwową ochronę naszej sieci?

Większość tzw. luk w zabezpieczeniach oprogramowania można usunąć samodzielnie poprzez dbałość o ich aktualizację (patrz, atak malware powyżej). O kolejnych sposobach napiszę w następnych częściach artykułu.

Jęli interesuje Cię ta tematyka – przejrzyj kategorię cyberbezpieczeństwo na naszym blogu.

Musisz być zalogowany aby dodać komentarz.